En la batalla continua contra el ransomware, las empresas se están volviendo más resistentes. Los informes de Coveware by Veeam y Chainalysis muestran un descenso significativo de los pagos por ransomware en el cuarto trimestre de 2024. Este éxito se atribuye a varios factores clave, entre los que se incluyen la mejora de las regulaciones federales, la eliminación con éxito de los principales grupos de ciberdelincuentes y, lo que es más importante, que las organizaciones están mejor preparadas y son más resistentes a la hora de responder y recuperarse de los ataques de malware basados en cifrado.

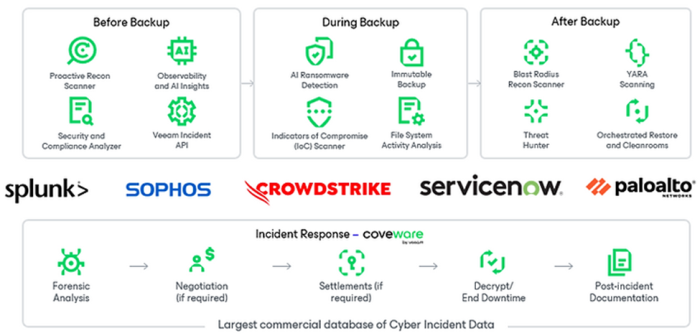

La protección de datos ha evolucionado significativamente en los últimos años. Los debates han pasado de la deduplicación en línea frente a la deduplicación posterior al proceso a temas centrados en la seguridad, como la inmutabilidad de las cargas de trabajo, la respuesta ante incidentes y la detección de malware. El análisis de backups en busca de malware nunca ha sido ni será un sustituto de las herramientas tradicionales de endpoints y detección y respuesta extendidas. Su objetivo es proporcionar una capa adicional de detección para un enfoque de defensa en profundidad para detectar malware. En el sector de la protección de datos, Veeam ofrece las funcionalidades más prácticas y completas de análisis de malware antes, durante y después de un backup. Exploremos cada caso de uso.

Antes del backup: Evaluación proactiva de amenazas

Basándonos en el framework MITRE ATT&CK y en los datos de Coveware by Veeam, sabemos que los actores de amenazas dirigen sus ataques a los backups una vez que obtienen acceso inicial. Veeam es el único proveedor que busca de forma proactiva comportamientos sospechosos antes de realizar un backup.

- Recon Scanner: Proporciona alertas proactivas sobre amenazas potenciales a su servidor de backup al detectar eventos sospechosos como IP desconocidas que intentan acceso remoto o cuentas comprometidas que intentan ataques de fuerza bruta. Ayuda a identificar vulnerabilidades y crea una cronología de eventos para identificar puntos de restauración limpios.

- Observabilidad, análisis, y perspectivas impulsadas por IA: Detecta anomalías en el entorno de producción antes de un backup, identificando patrones inusuales de VM, ataques de fuerza bruta en ESXi y vCenter, y actividad sospechosa de SSH.

- API de incidentes de Veeam: Permite que las herramientas de seguridad de terceros se integren con Veeam, marcando los puntos de restauración potencialmente maliciosos y activando backups fuera de banda para las cargas de trabajo cifradas activamente.

Durante el backup: Múltiples capas de detección integrada

Veeam detecta y mitiga diligentemente las amenazas en tiempo real durante los backups, superando las alternativas que requieren un análisis posterior al proceso y que se envíen metadatos a su nube solo para identificar cambios masivos básicos.

- IoC Scanner: valida si las herramientas dañinas conocidas por los ciberdelincuentes se están ejecutando en las máquinas y detecta las herramientas recién instaladas, incluso si son herramientas existentes en el sistema, que pueden exfiltrar, cifrar o dañar los datos.

- Análisis de entropía: Analiza bloques de datos en busca de aleatoriedad, en busca de datos cifrados, enlaces onion y notas de rescate.

- Indexado de archivos: Utiliza un análisis basado en firmas para analizar la base de datos de Veeam en busca de extensiones de malware conocidas, lo que garantiza un marcado rápido de las amenazas potenciales.

- Backups inmutables: Garantiza que los backups sean recuperables de ciberataques cifrados con opciones como el repositorio reforzado de Veeam, el almacenamiento Veeam Vault y la inmutabilidad de terceros.

Después del backup: Garantizar una recuperación rápida y limpia

Desafortunadamente, el ransomware no existiría si las herramientas de prevención y detección lo detectaran todo. Las organizaciones deben prepararse para lo peor, pero esperar lo mejor. El análisis posterior al proceso es crucial para garantizar la restauración de datos limpios y evitar la reinfección si un actor de amenazas evade la detección.

- Recon Blast Radius: identifica el alcance real de un ataque de ransomware, detecta archivos dañados o no cifrados y crea una cronología de los eventos.

- Cazador de amenazas: Analiza los puntos de restauración en busca de malware mediante un motor antivirus basado en firmas, lo que garantiza que solo se utilicen datos limpios para la recuperación.

- Escaneo basado en reglas de YARA: Busca indicadores de compromiso, detectando malware que otras herramientas podrían haber pasado por alto o que es una amenaza de día cero

- Funcionalidades de sala limpia y de restauración orquestadas: Crea planes de recuperación detallados, probando y validando la recuperación de aplicaciones críticas.

Un pequeño resumen

Estas capacidades de escaneo son más efectivas cuando los equipos de seguridad están involucrados. El reenvío de eventos a las herramientas y paneles que su equipo de seguridad ya utiliza permite automatizar los procesos. Unamos todo esto en un ejemplo para observar mejor cómo funcionan todos estos componentes juntos:

- Veeam o una herramienta EDR/XDR detecta comportamientos sospechosos en una máquina antes o durante un backup.

- El evento se reenvía a la herramienta SIEM de la organización.

- Se inicia automáticamente un plan de acción que activa una restauración instantánea de la máquina presuntamente infectada a un entorno de sala limpia para obtener una segunda opinión de Veeam Threat Hunter.

- Si el resultado del análisis no presenta amenazas, marca el evento como un falso positivo.

- Si el análisis confirma la existencia de malware, Recon Blast Radius analiza las máquinas para comprender mejor la línea de tiempo y el alcance de los datos afectados.

- Por último, no se limite a recuperar el backup en un disco duro. Recupérese a partir de algo más que simplemente el backup cuando conozca el alcance del ataque y haya erradicado adecuadamente al actor de amenazas.

Conclusion

Veeam’s commitment to cybersecurity extends throughout the entire data lifecycle. From before backup, during backup, and after backup. Veeam ensures that your data is protected at every stage. This comprehensive approach not only minimizes the risk and impact of cyberattacks but also ensures that organizations can recover quickly and efficiently. In conclusion, Veeam’s sophisticated scanning technologies and proactive strategies make it the most reliable solution for malware detection and recovery. By integrating advanced tools and maintaining a vigilant approach to cybersecurity, Veeam helps organizations stay one step ahead of cyber threats, ensuring that their data remains resilient and their operations uninterrupted.

Related Content:

Fuente info

Autor: Brad Linch

[su_divider]